Hace menos de un mes se reactivaron los servidores de Command & Control de la botnet Emotet, y ya comenzaron a encontrarse casos de campañas de spam masivas a lo largo de todo el globo.

Los sitios comprometidos utilizados para distribuir el payload de Emotet que se conocen de momento son los siguientes:

- customernoble.com

- taxolabs.com

- mutlukadinlarakademisi.com

- holyurbanhotel.com

- keikomimura.com

- charosjewellery.co.uk

- think1.com

- broadpeakdefense.com

- lecairtraveels.com

- biyunhui.com

- nautcoins.com

Estas campañas parecen encontrarse enfocadas en correos que pretenden tratar de asuntos financieros y la gran mayoría simula llegar como respuesta a una conversación previa desde direcciones de correo que han sido vulneradas previamente.

Adjuntos a los correos van archivos de WORD que al ser abiertos muestran un mensaje con el que engañan a los usuarios a pinchar en un botón que activa las macros en los mismos y descarga el payload de Emotet o, en algunos casos, ejecuta un comando de PowerShell que descarga el mismo.

Según varios reportes, en esta campaña Emotet se encuentra infectando también con TrickBot a los dispositivos donde ha podido ingresar, el cual ha sido visto también en muchos casos distribuyendo el ransomware Ryuk.

Aquí puede accederse al análisis en VirusTotal de una de las muestras de Emotet que se encuentran siendo distribuidas a través de esta campaña

Actualización – 18 de Agosto de 2019

Durante el día de hoy hemos seguido observando una gran cantidad de correos siendo enviados de forma masiva en nuestros clientes, muchos incluyendo el nombre del remitente en el subject del correo y con temáticas financieras o solicitudes.

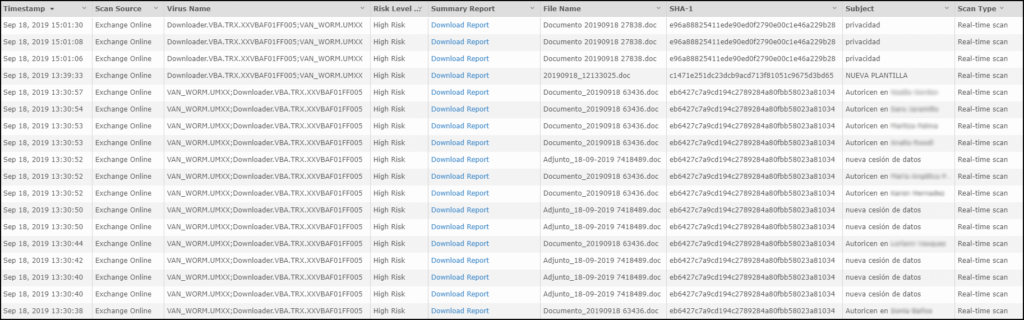

Debajo pueden verse varias detecciones que tuvo Cloud App Security:

Las muestras que hemos podido analizar por nuestra parte consisten en un documento con una macro maliciosa que descarga Emotet, el cual por su parte contacta a la botnet y luego comienza a realizar conexiones SMTP a servidores de correo distribuidos alrededor del mundo para continuar su propagación.