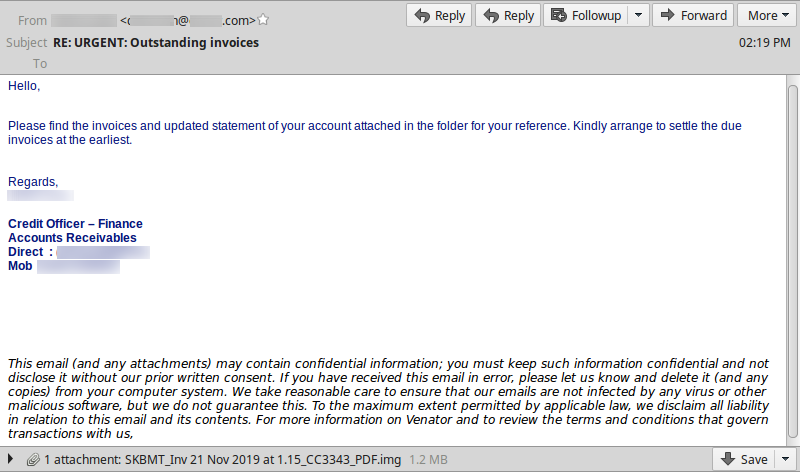

Se han observado campañas masivas de malspam que buscan infectar equipos con el keylogger HawkEye, el cual es capaz de robar credenciales de navegadores y programas instalados que luego exfiltra mediante correos electrónicos.

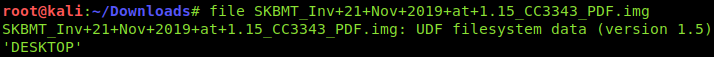

Los correos electrónicos llevan un archivo cuyo nombre termina en PDF pero cuya extensión es IMG, el cual resulta ser una imagen UDF.

Este archivo lleva dentro un ejecutable que resulta ser el keylogger HawkEye, que utiliza “vbc.exe” para generar archivos con extensión TMP que contienen las credenciales que ha podido obtener del equipo, las cuales luego envía a través de correos electrónicos.

Indicadores de compromiso

Archivos

fc84b4df398bb4fe467646f34ac71b0e242652c1ceeb612b19164561f6872d4f | SKBMT_Inv+21+Nov+2019+at+1.15_CC3343_PDF.img

Binarios

a55e44420bf11cad7e9c3e7ab6345bb74c3399526edb2e9bf86bd6bfb71748c4 | SKBMT_Inv 21 Nov 2019 at 1.15_CC3343_PDF.exe

Servidores SMTP

mail[.]mrgsrl[.]com[.]ar:587