Investigadores de Trend Micro encontraron tres aplicaciones maliciosas en la Play Store de Google, y durante el análisis se encontraron con que una de ellas explotaba la vulnerabilidad CVE-2019-2215 que reside en Binder (un sistema de Inter-Process Communication en Android).

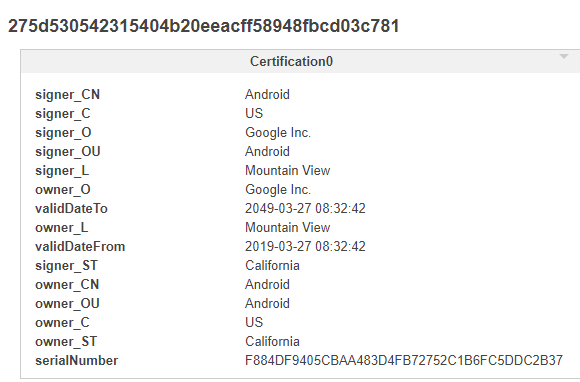

Tras el análisis no sólo fue posible conocer que las aplicaciones parecen haber estado activas desde Marzo de 2019, sino que las tres podrían formar parte del arsenal de SideWinder, un grupo cibercriminal activo desde alrededor de 2012 y cuyo foco principal fueron objetivos militares en Pakistan.

Las tres aplicaciones fingían ser, como en la mayoría de los casos de malware en dispositivos móviles, utilidades de fotografía y file management. Tras el reporte de Trend Micro a Google, estas fueron removidas de la store.

Instalación

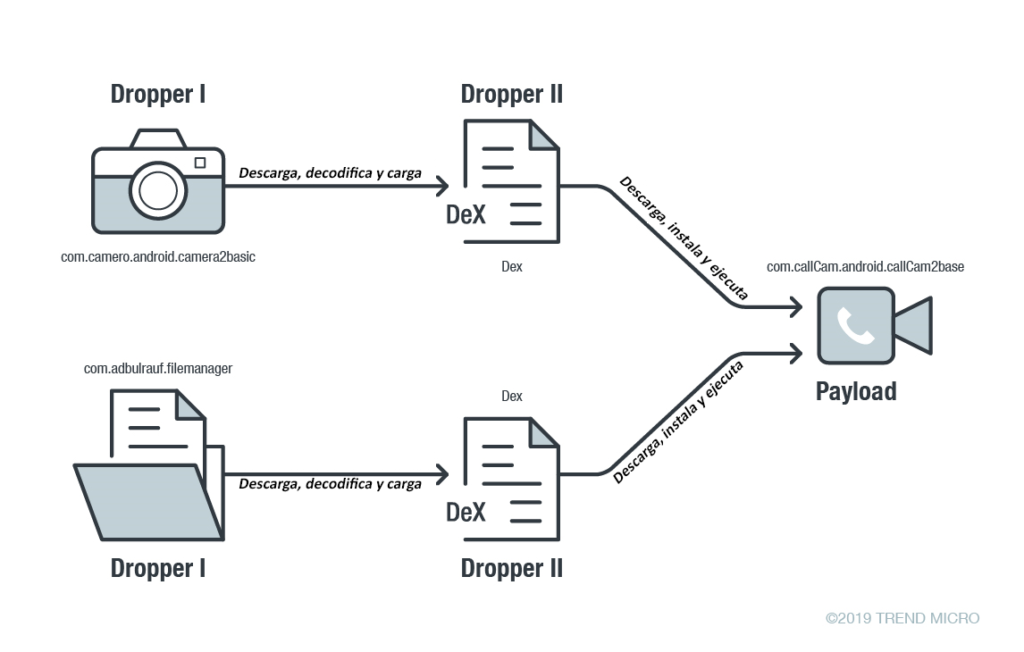

La aplicación callCam, que actúa como payload final, se instala en dos fases a través de alguna de las otras dos aplicaciones.

En primer lugar se descarga un archivo DEX (Un formato de Android) desde un servidor de Command & Control. Durante la investigación fue posible conocer que los cibercriminales usan Apps Conversion Tracking para configurar la dirección del servidor, la cual es codificada en base64 y luego usada como referrer en una URL usada para distribuir el malware.

El archivo DEX que se ha descargado, descarga a su vez un archivo APK y lo instala tras comprometer el dispositivo, todo ello sin conocimiento ni intervención del usuario y mediante el uso de técnicas como ofuscación, cifrado de datos e invocación de código dinámico, o bien engañar al usuario para que brinde permisos de accesibilidad.

Las aplicaciones Camero y FileCrypt Manager actúan como droppers y, luego de descargar el archivo DEX desde el servidor de Command & Control, éste actua como un segundo dropper que descarga, instala y ejecuta la aplicación callCam.

Como mencionamos anteriormente, el archivo en formato Dex que actúa como un segundo dropper, logra instalar callCam sin conocimiento del usuario y lo logra de dos maneras.

Rooting del dispositivo

Sobre dispositivos Google Pixel (Pixel 2 y Pixel 2 XL), Nokia 3 (TA-1032), LG V20 (LG-H990), Oppo F9 (CPH1881) y Redmi 6A la aplicación Camero utiliza un exploit que descarga desde la Command & Control y usa para obtener privilegio de root.

Entre los cinco exploits que Trend Micro pudo obtener y analizar, se encontró varios que abusaban de la vulnerabilidad CVE-2019-2215 y el exploit MediaTek-SU.

Luego de obtener root, el malware instala callCam y habilita los permisos de accesibilidad para dicha aplicación.

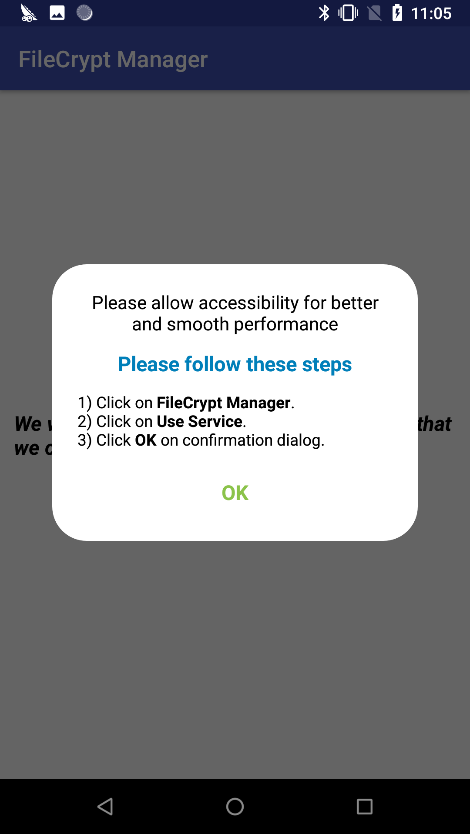

Abusando de la accesibilidad

La aplicación FileCrypt Manager, por el contrario, opta por una técnica que funciona en casi todos los dispositivos Android a partir de la versión 1.6 y consiste en engañar al usuario para que habilite la accesibilidad, la cual es usada para instalar callCam sin que el usuario se entere debido a que se muestra una pantalla que oculta las tareas en el background.

Funciones de callCam

Una vez callCam se instala en el dispositivo, oculta su ícono y envía, de forma cifrada, la siguiente información del dispositivo hacia un servidor de Command & Control:

- Localización

- Estado de la batería

- Archivos en el dispositivo

- Aplicaciones instaladas

- Información del dispositivo

- Información de sensores

- Información de la cámara

- Screenshots

- Información de la cuenta

- Información de la red wifi

- Información de WeChat,Outlook, Twitter, Yahoo Mail, Facebook, Gmail y Google Chrome

Tras todo el análisis realizado sobre esta cadena de infección, parece que los servidores de Command & Control se encontrarían relacionados con el grupo SideWinder y ello es lo que permitió relacionar esta amenaza con el grupo.

Indicadores de compromiso

Archivos DEX

SHA256: ec4d6bf06dd3f94f4555d75c6daaf540dee15b18d62cc004e774e996c703cb34

Nombre de detección (Patrones Trend Micro): AndroidOS_SWinderSpy.HRXA

SHA256: a60fc4e5328dc75dad238d46a2867ef7207b8c6fb73e8bd001b323b16f02ba00

Nombre de detección (Patrones Trend Micro): AndroidOS_SWinderSpy.HRXA

Archivos ELF

SHA256: 0daefb3d05e4455b590da122255121079e83d48763509b0688e0079ab5d48886

Nombre de detección (Patrones Trend Micro): AndroidOS_MtkSu.A

SHA256: 441d98dff3919ed24af7699be658d06ae8dfd6a12e4129a385754e6218bc24fa

Nombre de detección (Patrones Trend Micro): AndroidOS_BinderExp.A

SHA256: ac82f7e4831907972465477eebafc5a488c6bb4d460575cd3889226c390ef8d5

Nombre de detección (Patrones Trend Micro): AndroidOS_BinderExp.A

SHA256: ee679afb897213a3fd09be43806a7e5263563e86ad255fd500562918205226b8

Nombre de detección (Patrones Trend Micro): AndroidOS_BinderExp.A

SHA256: 135cb239966835fefbb346165b140f584848c00c4b6a724ce122de7d999a3251

Nombre de detección (Patrones Trend Micro): AndroidOS_MtkSu.A

Aplicaciones maliciosas

Nombre de paquete: com.camero.android.camera2basic

Aplicación: Camero

Nombre de paquete: com.abdulrauf.filemanager

Aplicación: FileCrypt Manager

Nombre de paquete: com.callCam.android.callCam2base

Aplicación: callCam

Servidores de Command & Control

ms-ethics[.]net

deb-cn[.]net

ap1-acl[.]net

ms-db[.]net

aws-check[.]net

reawk[.]net

Más información

Publicación en el blog de Trend Micro (En inglés)

Adicionalmente Trend Micro ha realizadao una demo de la explotación de esta vulnerabilidad: