Investigadores de Binary Defense compartieron detalle sobre una nueva variante de Emotet que incorpora un módulo de comportamiento worm que utiliza para intentar propagarse a usuarios de redes WiFi cercanas.

La propagación

Esta variante comienza su propagación utilizando llamadas de wlanAPI.dll para buscar redes wireless en las cercanías del equipo infectado siempre y cuando este tenga capacidades de conectarse a redes WiFi, e intentando realizar una conexión a las mismas mediante fuerza bruta en caso de que cuenten con contraseña.

Una vez logra conectarse a una red (sea porque esta no contaba con protección o porque pudo completar el ataque de fuerza bruta) se encarga de buscar otros dispositivos Windows que cuenten con comparticiones que no se encuentren ocultas.

En caso de encontrar un equipo que cumpla esa condición, comienza a escanear el mismo en busca de usuarios e intenta realizar un ataque de fuerza bruta tanto sobre el usuario Administrator como los que haya encontrado.

El último paso, cuando ya ha logrado acceder a una cuenta, es droppear el binario service.exe que actúa como payload en el equipo vulnerado e instala un servicio bajo el nombre Windows Defender System Service para lograr persistencia.

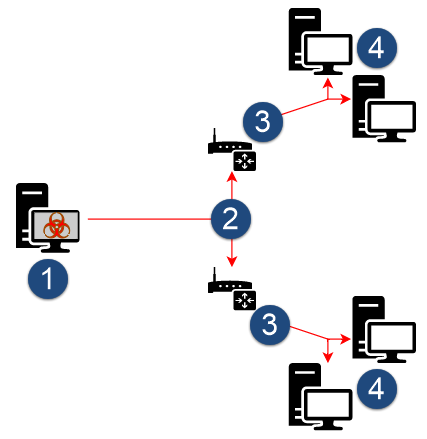

Resumiendo, el paso a paso de la propagación de la amenaza sería el siguiente:

- Desde un equipo infectado, Emotet busca redes wireless.

- Intenta conectarse a las redes, en caso de que estén protegidas con contraseña realiza un ataque de fuerza bruta.

- Busca dispositivos Windows en las nuevas redes que no tengan sus comparticiones ocultas, intenta determinar sus usuarios y realiza ataques de fuerza bruta sobre Administrator y otros usuarios que haya encontrado.

- Droppea el payload (service.exe) e instala el servicio Windows Defender System Service para lograr persistencia.

Tal parece ser que, si bien este comportamiento encontrado en la variante fue reportado ahora, esta capacidad de Emotet ha estado presente desde hace tiempo, si uno se basa en el timestamp de uno de los binarios que utiliza Emotet para propagarse a través de redes WiFi (worm.exe): 05/04/2018

Entre los motivos por los que este comportamiento posiblemente pasó por debajo del radar, es que este binario worm.exe no parece ser droppeado con mucha frecuencia, así como también el hecho de que al ser ejecutado en una sandbox o máquina virtual sin interfaz de red wireless, el módulo no es capaz de llevar a cabo su comportamiento.

Una medida simple para reducir el riesgo sería, en la medida de lo posible no utilizar contraseñas fijas para las redes WiFi corporativas, ya que este comportamiento de Emotet es otro riesgo más que se suma al de usar redes con ese tipo de autenticación. Es mucho más seguro el uso de autenticación por dominio.

Indicadores de compromiso

Archivos

865cf5724137fa74bd34dd1928459110385af65ffa63b3734e18d09065c0fb36 | 9.file

077eadce8fa6fc925b3f9bdab5940c14c20d9ce50d8a2f0be08f3071ea493de8 | Worm.exe

64909f9f44b02b6a4620cdb177373abb229624f34f402335ecdb4d7c8b58520b | Service.exe

Servidores de Command & Control

87.106.37.146:8080

45.79.223.161:443

Servicio de Windows

WinDefService | Windows Defender System Service