Microsoft hizo pública accidentalmente una nueva vulnerabilidad que afecta el protocolo SMBv3 la cual es tan peligrosa como otros casos similares debido a que no requiere autenticación y sería posible preparar una pieza de malware que se propagase masivamente explotándola, como lo hizo WannaCry en su momento.

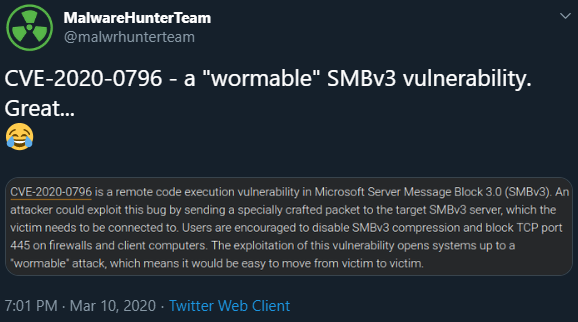

La vulnerabilidad, identificada como CVE-2020-0796 reside en un error cuando el protocolo SMBv3 maneja paquetes de datos comprimidos que han sido específicamente elaborados, permitiendo a un atacante no autenticado la ejecución remota de código arbitrario.

Esta vulnerabilidad afectaría Windows 10 en sus versiones 1903 como 1909 y tanto en endpoints como en servidores (WS2019), según menciona un advisory de Fornitet.

Ya que Microsoft no ha revelado mucha información, hay mucha especulación en las redes acerca del potencial impacto y criticidad de la vulnerabilidad, en muchos casos comparándola con EternalBlue.

Mitigaciones

Hasta que Microsoft disponibilice una actualización de seguridad que resuelva la vulnerabilidad, una mitigación recomendada para proteger clientes consiste en deshabilitar la compresión SMBv3 y bloquear el puerto 445 (TCP), lo cual debería impedir ataques que busquen explotar la vulnerabilidad.

Por su parte, Microsoft ha publicado un advisory detallando cómo deshabilitar la compresión SMBv3 para proteger servidores ante intentos de explotar la vulnerabilidad sin necesidad de un reinicio mediante la creación de una clave de registro:

Set-ItemProperty -Path “HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters” DisableCompression -Type DWORD -Value 1 -Force