Cibercriminales se encuentran aprovechando la situación actual causada por el coronavirus para engañar a usuarios y redirigirles a sitios que distribuyen malware mediante la modificación de los DNS en sus routers.

Según investigación de Bitdefender, los atacantes se encuentran utilizando ataques de fuerza bruta sobre routers D-Link y Linksys, tras lo cual modifican la configuración de los DNS y redirigen las consultas a dos servidores maliciosos controlados por ellos, los cuales redirigen el tráfico a sitios donde los cibercriminales hostean malware.

Entre los dominios redireccionados, estos son algunos de los más vistos:

- aws.amazon.com

- goog.gl

- bit.ly

- washington.edu

- imageshack.us

- ufl.edu

- disney.com

- cox.net

- xhamster.com

- pubads.g.doubleclick.net

- tidd.ly

- redditblog.com

- fiddler2.com

- winimage.com

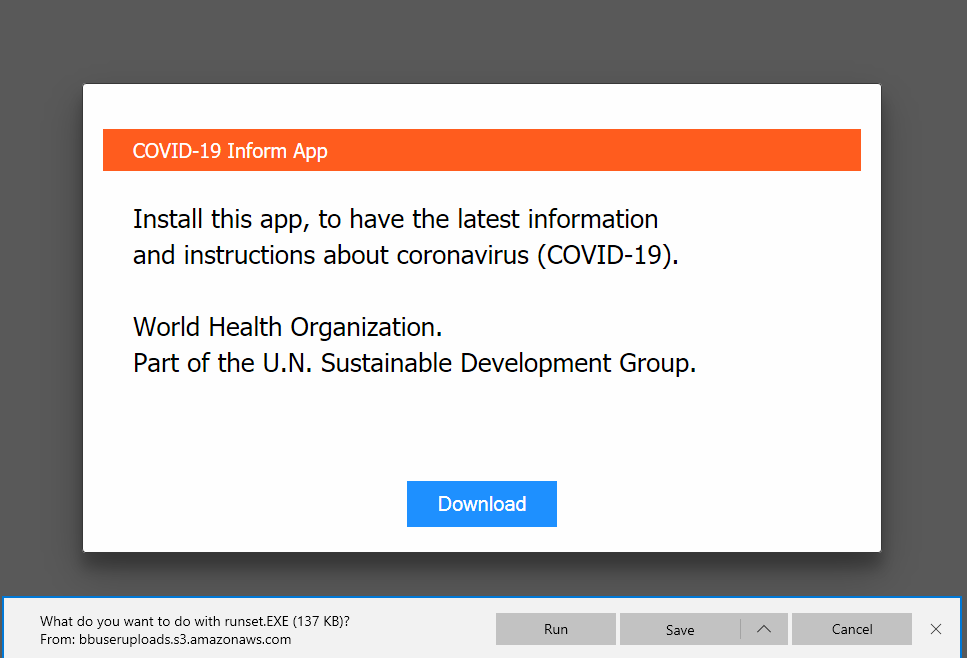

El malware que buscan distribuir con estas campañas es Oski, un troyano infostealer con capacidades de robo de credenciales de diferentes navegadores web y archivos de criptomonedas que luego utilizan para robar cuentas.

Los servidores DNS maliciosos utilizados por los atacantes son los siguientes:

- 109[.]234[.]35[.]230

- 94[.]103[.]82[.]249

Cualquier persona que tenga un router D-Link o Linksys debería conectarse al panel de administración del dispositivo, revisar si estas dos direcciones IP aparecen en las configuraciones de DNS y, en caso afirmativo, removerlas y cambiar la contraseña.

En caso que las direcciones IP no se encuentren allí, de todas maneras se recomienda cambiar la contraseña por una segura, para evitar las posibilidades de convertirse en una víctima a futuro.