El ransomware Sodinokibi sigue evolucionando, al igual que el resto de las ciberamenazas, y con su versión 2.2 incorpora una funcionalidad que le permite cifrar archivos que se encuentren en uso, es decir bloqueados por otro proceso.

Un informe de Intel 471 da a conocer que el malware ha comenzado a utilizar Windows Restart Manager, al igual que lo han hecho ya SamSam y LockerGoga, para poder cifrar archivos que se encuentren siendo utilizados.

Windows Restart Manager

Por motivos lógicos, cuando un archivo se encuentra en uso por algún proceso, el sistema operativo bloquea cualquier intento de escritura o modificación sobre el mismo. Es por esto que en muchos casos es necesario reiniciar el sistema para finalizar la aplicación de actualizaciones o instalaciones de software, debido a que algunos componentes necesarios para la misma se encuentren ya en uso.

Es aquí donde aparece Windows Restart Manager, una funcionalidad de Windows utilizada principalmente por aplicaciones que usan Windows Installer 4.0 y permite reducir la cantidad de reinicios del sistema necesarios para la instalación o actualización de un programa.

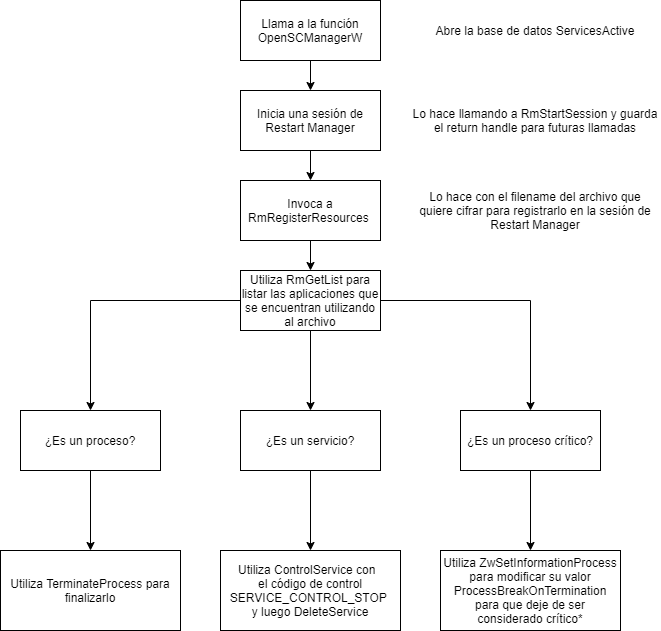

Lo que permite Restart Manager es detener o reiniciar cualquier aplicación o servicio que no sea crítica, siempre y cuando quien llame a la función tenga permisos para hacerlo, en el siguiente orden:

En caso de detener un servicio/aplicación

- Aplicaciones de GUI

- Aplicaciones de consola

- Servicios de Windows

- Windows Explorer

En caso de haberse marcado una aplicación para su reinicio

- Windows Explorer

- Servicios de Windows

- Aplicaciones de consola

- Aplicaciones de GUI

La técnica de Sodinokibi

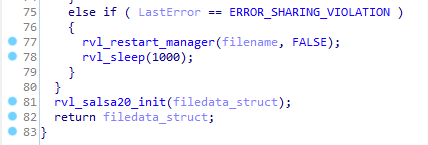

El ransomware se encarga de abrir los archivos para el cifrado con el parámetro dwShareMode en 0 (sin compartirle), lo que invoca al Restart Manager a causa de que se genera un problema al abrir un archivo que ya se encuentra en uso.

Debajo se detalla un workflow de cómo Sodinokibi lleva a cabo esta técnica:

* Esto último puede causar comportamientos inesperados y aún más problemas en un equipo infectado

Otros cambios

Lo mencionado anteriormente no es la única novedad de la versión 2.2 del ransomware, la gente de Intel471 también ha notado la reaparición de un mecanismo de persistencia que había sido removido en la versión 2.1 así como una nueva opción a la hora de ejecución del cifrado.

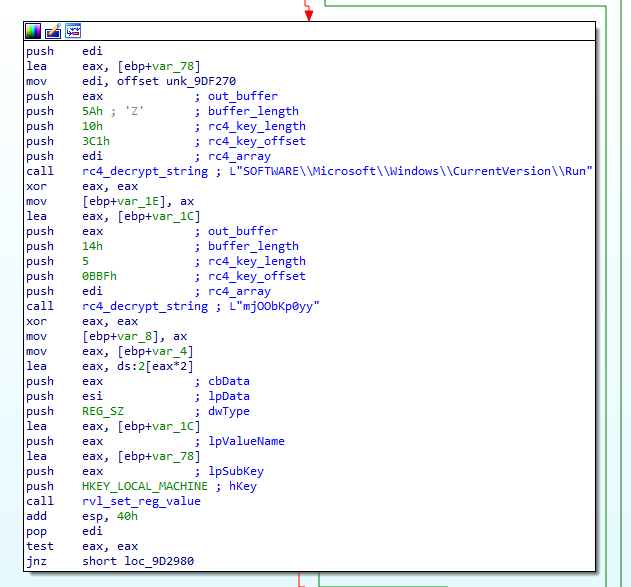

El mecanismo de persistencia consiste, como la mayoría de las piezas de malware, en modificar la clave de registro HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run como puede verse en la siguiente captura:

La nueva opción durante la ejecución del ransomware, en cambio, consiste en el flag -silent que puede ser utilizado cuando se ejecuta por línea de comandos, cuyo uso evita que se lleven a cabo los procesos de terminación de procesos en lista negra, servicios y eliminación de shadow copies. Aunque no parece tener ningún impacto sobre la nueva funcionalidad que abusa de Restart Manager.

Indicadores de compromiso

Dos muestras de Sodinokibi 2.2

- ffe7fe45327645a48ca83b7dd4586de22618206001b7a7354d9d285e0308f195

- 774354fe16764fa513052ff714048858cb315691599a08d13ba56be1c796a16d