Investigadores de ciberseguridad descubrieron una vulnerabilidad crítica, identificada con ID CVE-2020-1206, presente en el protocolo SMB que podría ser utilizada por un atacante para realizar un leak de memoria de kernel de forma remota.

El fallo, presente en la función de descompresión (de igual manera que SMBGhost o EternalDarkness, descubiertos hace tres meses) podría ser usado en conjunto con alguna de las vulnerabilidades “wormeables” también presentes en dicho protocolo para llevar a cabo ataques de ejecución remota.

Según investigadores de ZecOps, el fallo es causado por la forma en que la función de decomprensión Srv2DecompressData maneja solicitudes especialmente diseñadas cuando son enviadas a un servidor SMBv3 y permite a un atacante leer kernel memoria no inicializada y modificar la función de compresión.

Microsoft, por su parte, ha indicado que para explotar la vulnerabilidad contra un usuario sería necesario para un atacante no autenticado convencerle de conectar a un servidor SMBv3 malicioso previamente configurado, mientras que para hacerlo contra un servidor tendría que enviar un paquete especialmente diseñado para ello.

Fuente: The Hacker News

Los sistemas operativos afectados por la misma serían las versiones 1903, 1909 y 2004 de Windows 10, para los cuales Microsoft ya ha liberado parches de seguridad.

Se recomienda que todos los usuarios de Windows 10 actualicen lo antes posible, ya que recientemente se hizo público código para un exploit de esta vulnerabilidad, y la misma es crítica al permitir a un atacante obtener información del sistema que puede utilizar para posteriores ataques e incluso puede ser usada en conjunto con SMBGhost.

Debajo se muestran las versiones de Windows y sus respectivos KB que protegen ante estas dos vulnerabilidades.

Windows 10 – 1903

| Security Update | SMBGhost | SMBleed |

| KB4560960 | Protegido | Protegido |

| KB4551762 | Protegido | Vulnerable |

Windows 10 – 1909

| Security Update | SMBGhost | SMBleed |

| KB4560960 | Protegido | Protegido |

| KB4551762 | Protegido | Vulnerable |

Windows 10 – 2004

| Security Update | SMBGhost | SMBleed |

| KB4557957 | Protegido | Protegido |

| Pre-KB4557957 | Protegido | Vulnerable |

En equipos donde no se pueda (al menos de momento) aplicar los parches, se recomienda deshabilitar el protocolo SMB siempre y cuando sea posible.

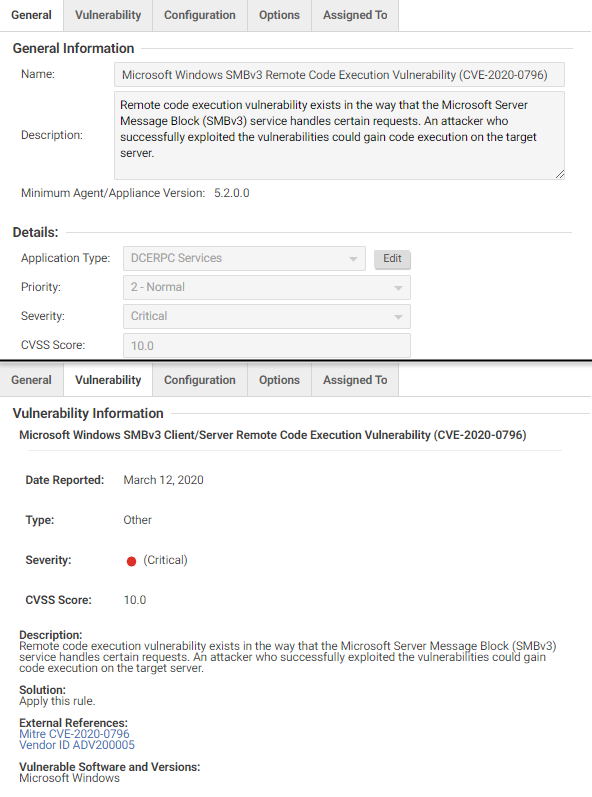

Adicionalmente, clientes de Trend Micro ya se encuentran protegidos tanto en sus servidores como sus endpoints ante la explotación de SMBGhost, necesario para la ejecución de código remoto en un posible escenario de ataque, con la tecnología de Virtual Patching y la siguiente regla IPS:

1010192 – Microsoft Windows SMBv3 Remote Code Execution Vulnerability (CVE-2020-0796)

Fuente: Deep Security

Información adicional

Microsoft

CVE-2020-1206 | Windows SMBv3 Client/Server Information Disclosure Vulnerability

Trend Micro

Patch Tuesday: Fixes for LNK, SMB, and SharePoint Bugs