Fue visto por primera vez en septiembre de 2019, llegando vía SPAM, dirigido, en mayoría, a equipos con sistema operativo Windows. Un comportamiento para destacar de este malware es bootear en modo seguro antes de la ejecución y el encriptado de archivos. También utiliza archivos .BAT (qzy.bat) y PowerShell guardado como archivo de texto (“qzy.txt”), dependiendo de la variante.

Usualmente, la maquina infectada va a encontrar un error cuando intente bootear; ya que la última variante también cambia la extensión de “Bootmgr” (proceso encargado de bootear los sistemas operativos), agregándole la extensión; “inprocess”.

MedusaLocker opera como un modelo Ransomware-as-a-Service (RaaS), donde el desarrollador de esta amenaza comparte y publica el mismo con otros actores/afiliados, los cuales van a obtener, también, un pago por sus servicios. Según diversas fuentes, los pagos recibidos por MedusaLocker son divididos entre estos afiliados, recibiendo todos, una parte. Los afiliados reciben aproximadamente el 55-60% por el tiempo de la asesoría, y, el desarrollador recibe el restante de este porcentaje.

Comportamiento:

- Borra los Backups y los volumenes de copia “Shadow”.

- Mantiene persistencia en el equipo apuntado.

- Deshabilita el modo recovery.

- Cambia el nombre y extension de “bootmgr” lo que previene que el equipo booteé normalmente.

- Finaliza procesos.

- Detiene servicios.

- Crea Mutex.

- Bootea en modo Seguro (De esta forma, el OS bootea con defensas limitadas. MedusaLocker abusa este aspecto del modo Seguro para evadir defensas del endpoint.).

- Despliega nota de rescate, que pide dinero a cambio de los activos afectados.

Métodos de acción:

- Cifrado de archivos (algoritmo simétrico de cifrado AES-256, y la llave secreta es cifrada con llaves publicas RSA-2048.)

- Bajo rendimiento del equipo: El proceso de cifrado puede causar ralentizaciones y crasheos en el equipo.

- MedusaLocker establece persistencia y ejecuta el ransomware en el startup del Sistema operativo añadiendo entradas de registro.

- Crea una tarea programada llamada “svhost” que corre el ransomware automáticamente cada 15 minutos.

Impacto:

- Data loss: Perdida de archivos importantes, documentos y otros datos, después de ser encriptados

- Perdida financiera: Los atacantes van a pedir una suma de dinero para devolver los activos afectados (Extorsión / amenaza de filtración)

Ruta de infección:

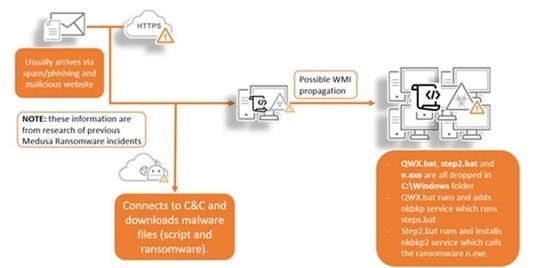

Inicialmente, los actores detrás del ransomware se enfocan en correos phishing y campañas de spam para comprometer a los objetivos. En 2022, las vulnerabilidades en Remote Desktop Protocol (RDP) son las Tácticas, Técnicas y Procedimientos (TTP) preferidas para ganar acceso a las redes apuntadas por los ciber-criminales detrás de este ransomware. Además, los actores de MedusaLocker aún podrían ganar acceso a las redes vía campañas de phishing donde el malware esté adjunto a los correos.

Debajo, dejamos una imagen con el “actual” flujo de infección, (resaltamos actual ya que estas amenazas están en una continua evolución) basado en datos disponibles e investigaciones con respecto a otras variantes y/o incidentes relacionados, también, con MedusaLocker.

Figura 1. El vector de ataque de MedusaLocker y la cadena de infección vía spam o phishing.

Recomendaciones:

- Asegúrese de utilizar los últimos patterns disponibles (dentro de sus soluciones de seguridad) para detectar las nuevas variantes del ransomware Medusa.

- Para mayor información, localice al pie de este documento el enlace al articulo del 2020 de Trend Micro para Medusa.

- Verificar Hipervinculos recibidos en los correos en caso de que sean maliciosos.

- Agregar un banner para correos que lleguen fuera de tu organización.

- Implementar un plan de recuperación que mantenga y retenga múltiples copias de datos sensibles o de datos propietarios y servidores en localizaciones físicas que estén separadas, segmentadas, y seguras.

Recomendaciones para clientes con Trend Micro:

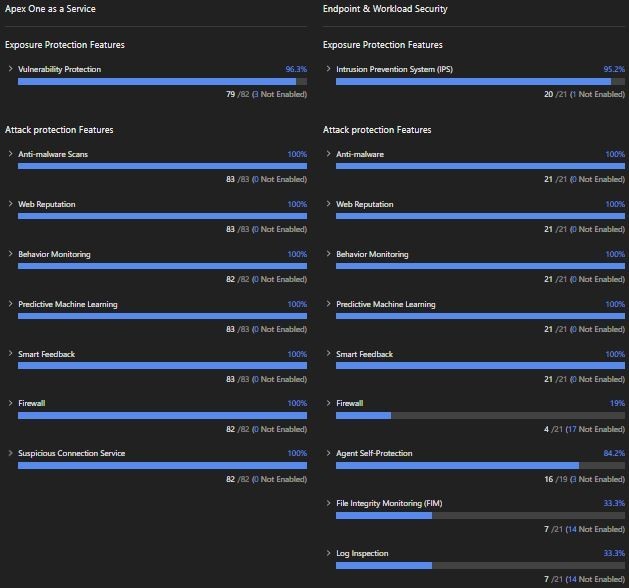

- Verificar en Vision One, que todos los módulos de seguridad preventivos y reactivos estén activados en todos los agentes.

En el dashboard de Vision One podemos ver los agentes con los módulos activados.

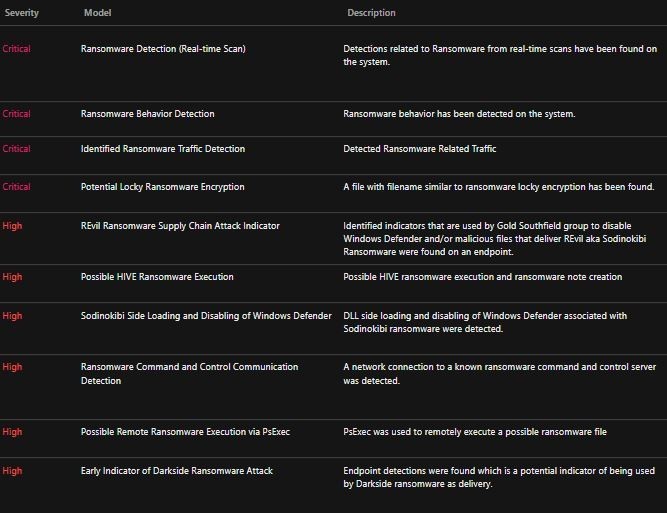

- Para una detección temprana, verifique que los siguientes modelos de detección del módulo de XDR estén activos. Mediante distintas tecnicas avanzadas descubriremos las amenazas conocidas y desconocidas relacionadas a Medusa y a otros ransomware. Los modelos de detección utilizan la telemetria enviada por las distintas soluciones de Trend Micro (endpoint, red, servidores, correo) para generar alertas tempranas correlacionadas.

Dentro del módulo de XDR podemos encontrar los modelos de detección.

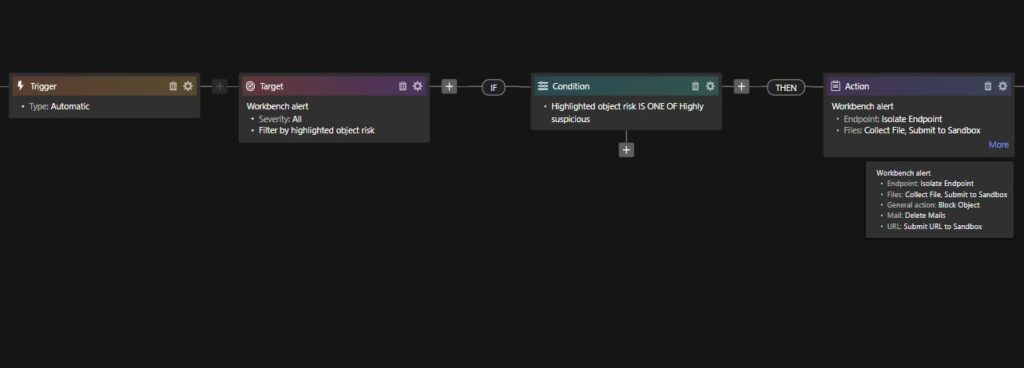

- A través del módulo “Security Playbooks”, crear respuestas automatizadas para aislar el equipo donde se detectaron las alertas tempranas, recolectar los archivos y/o ejecutar un script en los equipos, a través de la Shell remota que contiene Vision One.

Módulo de Security Playbooks (Respuestas automatizadas ante alertas de Workbench)

- En caso de que reciba indicadores de compromiso de terceras partes, a través de los módulos “Search” y “Observed Attack Techniques”, podrán realizar las actividades de Hunting y Sweeping. De esta forma podra investigar la actividad del Ransomware en toda su Superficie de Ataque mediante la telemetría enviada a nuestro Data Lake de Vision One. A la par de ello con los mismos indicadores de compromisos puede agregarlos a lista de objetos sospechosos en caso de que surja una detección en cualquiera de las soluciones sea alertada.

Links de referencias:

https://www.cisa.gov/news-events/cybersecurity-advisories/aa22-181a

https://success.trendmicro.com/dcx/s/solution/000283372?language=en_US

¡Muchas gracias!